Cyberkriminelle verbreiten derzeit ein gefährliches Phishing-Kit namens V3B, das speziell auf Kunden europäischer Banken abzielt, darunter auch viele namhafte Institute in Deutschland wie Sparkasse, Commerzbank, Deutsche Bank und Hypovereinsbank.

Was ist das Phishing-Kit V3B?

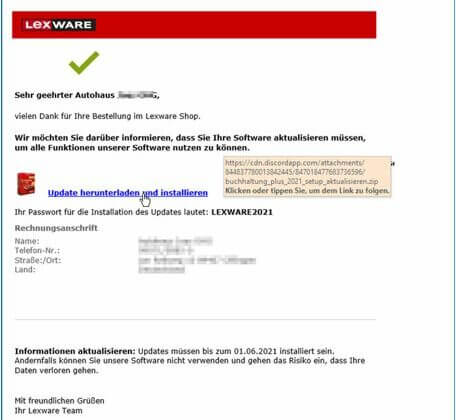

V3B ist eine Malware-as-a-Service Lösung, die Cyberkriminellen für eine monatliche Gebühr von 130 bis 450 Euro den Zugriff auf ausgeklügelte Phishing-Werkzeuge ermöglicht. Das Kit enthält vorgefertigte Phishing-Seiten für über 50 Banken, die dem echten Online-Banking-Auftritt täuschend ähnlich sehen. Opfer sollen so dazu gebracht werden, sensible Daten wie Zugangsdaten und Transaktionsnummern (TANs) preiszugeben.

Besondere Gefahr: Umgehung von Zwei-Faktor-Authentifizierung

Eine erschreckende Funktionalität erlaubt es den Angreifern sogar, die bei vielen Banken übliche Zwei-Faktor-Authentifizierung auszuhebeln. V3B kann demnach Codes abfangen, die per SMS, App oder PhotoTAN generiert werden. Ein integrierter Live-Chat täuscht zudem eine Kommunikation mit dem Bankmitarbeiter vor, um weitere Daten zu stehlen.

Funktionsweise des V3B-Kits

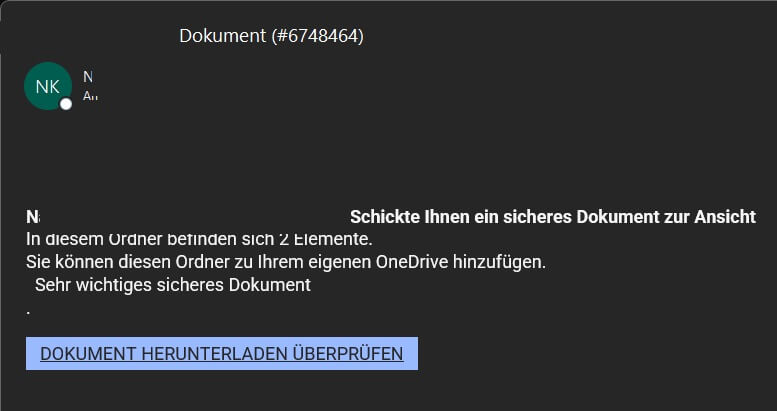

Das V3B-Kit zeichnet sich durch seine Vielseitigkeit und Anpassungsfähigkeit aus. So bietet es unter anderem Funktionen zur Echtzeitinteraktion mit den Opfern. Sobald ein Benutzer auf eine gefälschte Webseite zugreift, können die Angreifer in Echtzeit reagieren und spezifische Aktionen auslösen, um an sensible Daten wie Login-Informationen oder Einmalpasswörter (OTP) zu gelangen.

Ein bemerkenswertes Merkmal ist die Fähigkeit, QR-Codes zu generieren und Phishing-Angriffe damit zu orchestrieren. Dies wird oft als „QR-Code-Phishing“ bezeichnet. Darüber hinaus unterstützt das V3B-Kit auch modernere Authentifizierungsmethoden wie PhotoTAN und Smart ID, was es besonders gefährlich macht.

Wie verbreitet sich V3B?

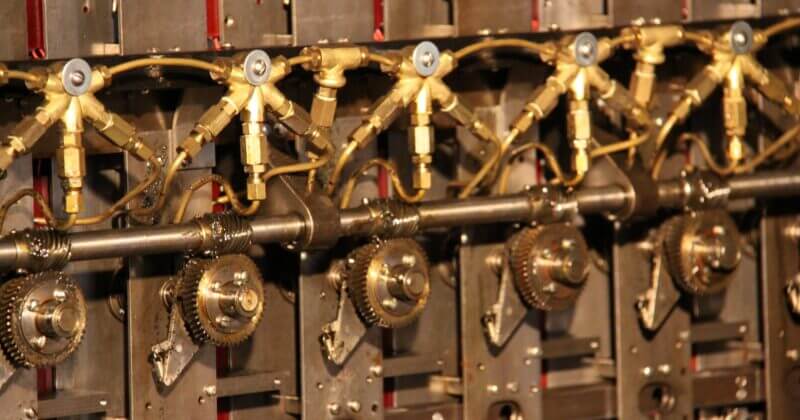

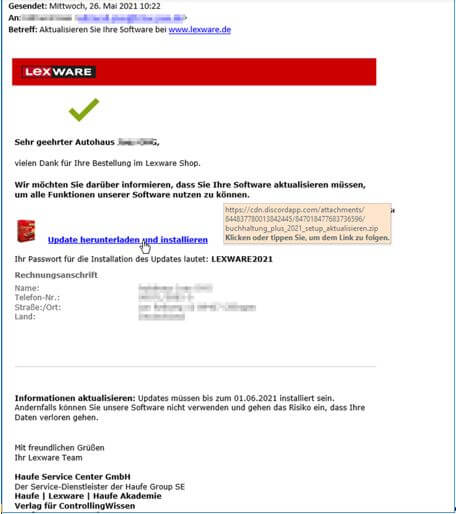

Die Verbreitung erfolgt typischerweise durch Phishing-Mails, gefälschte Websites oder Messenger-Nachrichten, die Opfer auf die präparierten Phishing-Seiten locken sollen. Social-Engineering-Taktiken wie gezielte Irreführung durch die Kriminellen kommen hier zum Einsatz.

Was können Bankkunden tun?

Um sich vor solchen Phishing-Angriffen zu schützen, sollten Nutzer stets wachsam sein:

- E-Mail-Absender überprüfen: Stellen Sie sicher, dass E-Mails von legitimen Quellen stammen, bevor Sie auf Links klicken.

- Keine Informationen auf unbekannten Webseiten eingeben: Seien Sie vorsichtig bei der Eingabe persönlicher Daten auf Webseiten, die Ihnen verdächtig erscheinen.

- Multi-Faktor-Authentifizierung (MFA) nutzen: Aktivieren Sie, wenn möglich, MFA für zusätzliche Sicherheit.

Das Bewusstsein für diese Bedrohungen und das Ergreifen geeigneter Vorsichtsmaßnahmen kann erheblich dazu beitragen, sich vor Phishing-Angriffen zu schützen.