Die vergangenen zwei Jahre haben in Sachen Kommunikation und IT-Infrastruktur einen rasanten Wandel herbeigeführt. Video-Konferenzen, Kollaboration-Tools und Webinare sind an der Tagesordnung. Der analoge Austausch hat sich zwangsläufig ins Internet und viele IT-Lösungen in die Cloud verlagert , d. h. konkret in räumlich entfernt stationierte, via Internet zugängliche IT-Ressourcen.

Doch für viele ist die Cloud immer noch Neuland. Wir möchten daher mit unserer aktuellen Social Media-Reihe den häufigsten Vorurteilen den Wind aus den Segeln nehmen und zeigen, dass die Cloud eine sichere und zugleich kostengünstige Alternative zur Anschaffung lokaler IT-Ressourcen darstellt.

Cloud-Vorurteil #1: Die Cloud ist nicht sicher

Den Beginn unserer Reihe macht – wie sollte es anders sein – das Vorurteil, dass die Daten in der Cloud nicht sicher sind sowie die Angst vor der angeblich erhöhten Wahrscheinlichkeit von Cyber-Angriffen.

Haben Sie sich schon einmal gefragt, welche Investitionen Sie in die Datensicherheit tätigen? Große Unternehmen wie Microsoft und Co. haben vergleichsweise riesige Ressourcen, die insbesondere präventiv für die Verbesserung der Sicherheit eingesetzt werden. Ein Beispiel: Allein für den Microsoft Cloud-Dienst Azure sind rund 3.500 Cybersicherheits-Experten zuständig. Die Investitionen in die Sicherheit betragen dem Unternehmen nach mehr als eine Milliarde Dollar im Jahr.

Die Sicherheit der Cloud-Dienste, z. B. beim Schutz vor Hacker-Angriffen, Malware, etc., fällt durch kontinuierliche Updates deutlich höher aus als beim Betreiben der Dienste lokal im eigenen Unternehmen.

Cloud-Vorurteil #2: Keine Datenschutzkonformität

„Die Cloud kann nicht mit dem Datenschutz konform einher gehen“ ist eine landläufige Meinung, die wir doch öfter zu hören bekommen. Deshalb möchten wir im heutigen, zweiten Teil unserer Social Media-Reihe „Vorurteile gegen die Cloud“ insbesondere auf das Thema Datenschutz eingehen.

Klar, die Eckpunkte der DSGVO müssen natürlich auch für Cloudlösungen eingehalten werden. Die DSGVO – Datenschutz-Grundverordnung – ist eine Verordnung der Europäischen Union, die den Umgang und die Verarbeitung personenbezogener Daten regelt. Seit dem 25. Mai 2018 bildet sie den gemeinsamen Datenschutzrahmen der EU und insbesondere in Deutschland für das Bundesdatenschutzgesetz (BDSG).

Die DSGVO betrifft alle Systeme (IT und viele weitere), in denen entsprechende personenbezogene Daten enthalten sein können. Daher ist es gerade bei den Cloud-Diensten wichtig, auf entsprechende Zertifikate zu achten und diese Systeme ggf. DSGVO-konform zu gestalten. Dies betrifft auch die Datensicherheit – also sichere Zugänge und Backups!

Darüber hinaus betrifft die DSGVO auch alle Partner, Lieferanten und Dienste, die Ihr Unternehmen nutzt. Hier muss dann entsprechend ein Auftragsverarbeitungsvertrag (AVV) geschlossen werden.

Eine vollständige Übersicht zu den gesetzlichen Anforderungen finden Sie hier: https://www.prem-tec.de/dsgvo-gesetzliche-anforderungen-an-die-it/

Cloud-Vorurteil #3: Der Speicherort ist unbekannt

Doch das stimmt in den meisten Fällen gar nicht.

Ein Beispiel gefällig?

Bei dem Gedanken, ihre Daten in die Cloud von Microsoft zu legen, denken viele immer noch, diese nehmen eine weite Reise nach „Übersee“ auf sich. Doch dem ist nicht so: Microsoft unterhält große Rechenzentren direkt in Deutschland.

Damit ermöglicht Microsoft seinen Microsoft 365-Kunden das Hosting ihrer Daten komplett in Deutschland. Die Rechenzentren sind eine sichere und leistungsstarke Option für deutsche Unternehmen, die gehalten sind, ihre Daten im Inland zu hosten.

Das Hosting erfolgt für Kunden vollkommen transparent. Sobald der Kunde Microsoft 365 abonniert, werden seine Daten automatisch in Deutschland gehostet. So schützt Microsoft die Datenbestände in Einklang mit deutschem und europäischem Recht.

Cloud-Vorurteil #4: Cloud-Ausfall und alles steht still

Sie haben Bedenken, Ihre Firma hängt am seidenen „Internet“-Faden und fürchten, der Geschäftsbetrieb mit Cloud-Lösungen fällt aus, wenn ein Bagger in die nahegelegene Glasfaser-Leitung hackt?

Keine Sorge, anders als bei der Lufthansa 😉 können Sie mit den Microsoft 365-Produkten lokal weiterarbeiten und die Synchronisierung zu späterer Zeit wieder aufnehmen. Wenn das Internet einmal ausfällt, bringt eine eigene „Hängematte“ mit dem Backupserver in der Firma eine verfügbare Arbeitsfähigkeit. Alle MS 365-Verträge enthalten außerdem eine 99,9 % Verfügbarkeits-Klausel und „Rund-um-die-Uhr-Support“ per Telefon und Web.

Wer trotz Sicherheitsvorkehrungen überhaupt nicht auf das Internet verzichten möchte, kann zusätzlich vorsorgen: Ein LTE-Modem überbrückt beispielsweise die Ausfallzeit und bringt Sie schnell wieder online.

Cloud-Vorurteil #5: Die Cloud ist nicht revisionssicher

Bevor wir näher auf das Cloud-Vorurteil #5 „Die Cloud ist nicht revisionssicher“ eingehen, möchten wir kurz umreißen, was es damit überhaupt auf sich hat.

Revisionssicher bedeutet “vor einer Revision, also Abänderung, geschützt” – das heißt im Sinne der Compliance und Dateiablage, dass diese manipulationssicher archiviert werden müssen.

Generell gilt für eine revisionssichere Archivierung:

- Dokumente müssen vollständig, unverändert und verlustfrei gespeichert werden.

- Die Daten müssen jederzeit auffindbar und reproduzierbar sein.

- Der Zugriff auf die Daten muss nachvollziehbar sein, um Manipulationen zu verhindern.

Die notwendigen Anforderungen ergeben sich aus dem Handelsgesetzbuch (HGB), der Abgabenordnung (AO), dem Umsatzsteuergesetz (UStG) sowie den Grundsätzen zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD).

All das ist mit Microsoft 365, SharePoint Online und OneDrive natürlich umsetzbar. Wie Sie sich dabei ausfallsicher und leistungsstark in der Cloud aufstellen, zeigen wir Ihnen gern auch persönlich: https://bit.ly/beratung-premtec

Cloud-Vorurteil #6: Die Cloud ist offen für Datenklau

Eine unbekannte Person übergibt ein „virtuelles“ Geschenk, das der Beschenkte daraufhin öffnet. Es entpuppt sich als Trojanisches Pferd und gleichzeitig Türöffner für dessen Identität und Computersystem. So sieht eine Szene im wohl bekanntesten deutschsprachigen Hacker-Film „Who Am I – Kein System ist sicher“ aus und spiegelt gelichzeitig unser Cloud-Vorurteil #6 gut wider.

Was dabei metaphorisch dargestellt wird, hat einen realen, ernsten Hintergrund. Mit der Anbindung von Computersystemen an das Internet existiert gleichzeitig auch ein Risiko, von Unbefugten ins Visier zu geraten.

Verlassen Sie sich also auf starke Partner, die Ihre Daten vor böswilligen Attacken beschützen. Beispiel gefällig?

Nicht nur Microsoft und Co. bieten in der Cloud Sicherheit der Extraklasse. Ihre Lexware- bzw. Lexware Office-Daten werden in einem Hochsicherheitsrechenzentrum in Frankfurt am Main mit umfassenden Schutzvorkehrungen gegen Cyber-Angriffe gespeichert. Diese sind nach ISO-27001 und TÜV-zertifiziert und nutzen dieselbe Verschlüsselungsform, die auch für Banken verwendet wird (SSL-Technologie mit AES-Standard). Auch Ihre Unternehmensdaten in Haufe x360 sind entsprechend zertifiziert gesichert und durch physische Barrieren, Zäune, Kühlsysteme, Brandschutz und 24-h-Überwachung vor sämtlichen physischen als auch virtuellen Angriffen geschützt.

Ein wichtiger Baustein im System: Ihre Mitarbeiter! Neben Arbeits- und Datenschutzvorkehrungen ist es insbesondere wichtig, Ihr Team hinsichtlich Technik und Software zu sensibilisieren. Wir helfen Ihnen dabei:

Cloud-Vorurteil #7: Leasing ist teurer als Kaufen!

„Klar, das wird sicherlich auch für IT-Hard- und Software gelten!“ – ist eine gängige Meinung im Mittelstand, die wir oft zu hören bekommen.

Wenn dann am Ende unserer Amortisationsrechnung oftmals die Vorteile der Leasing-Option für die Cloud überwiegen, schauen wir meist in überraschte Gesichter. Denn gerade in der schnelllebigen IT-Welt ist die Lebensdauer von Geräten und Programmen nicht nur physisch, sondern insbesondere auch durch die (Sicherheits-)Updatepolitik des Herstellers/Entwicklers limitiert.

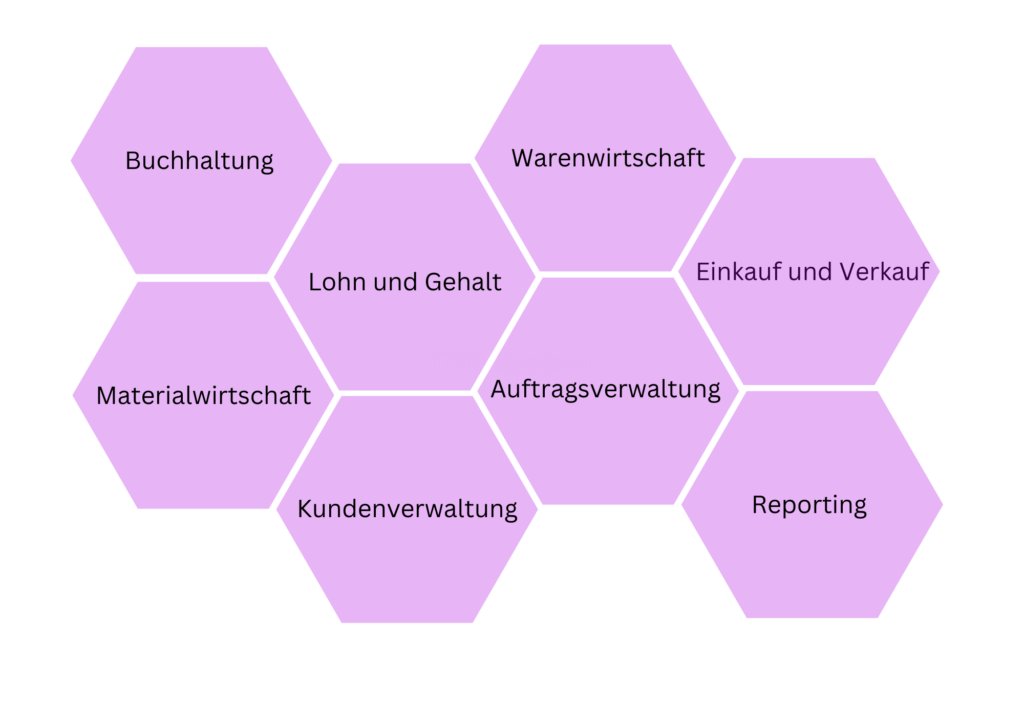

Eine Software oder Ressource, die ausschließlich in der Cloud arbeitet, bietet zugleich viele Vorzüge:

➡️ Eine Installation ist nicht erforderlich.

➡️ Oftmals keine hohen, einmaligen Kosten bei der Anschaffung.

➡️ Die aktuellste Software-Version ist durch automatische Updates immer verfügbar.

➡️ Der Zugriff ist meist von überall und mit jedem Endgerät (auch Smartphone oder Tablet) möglich.

Unser großer On-Premise-/Cloud-Vergleich zeigt Ihnen noch einmal die wichtigsten Vorteile jeder Variante, damit Sie die für Sie optimale Lösung finden: https://www.prem-tec.de/on-premise-oder-cloud-vergleich/

Cloud-Vorurteil #8: Ewige Telefonschleifen, wenn Probleme entstehen

Das letzte Cloud-Vorurteil #8 unserer Social Media-Reihe, die ewigen Telefonschleifen, wenn Probleme auftreten, können wir ganz schnell entkräften.

Ohnehin sind Ausfälle bei Software-Verfügbarkeiten von > 99,5 % eher unwahrscheinlich. Wenn doch einmal Hilfe benötigt wird, stehen Ihnen unsere Partner zu Seite:

➡️ Microsoft bietet rund um die Uhr Support per Telefon und Web

➡️ Für Haufe x360 steht Ihnen ein persönlicher Mitarbeiter zur Verfügung

➡️ Lexware (inkl. Lexware Office) unterstützt Sie via Mail, Telefon und Vor-Ort-Service

Und wenn doch mal nicht sofort ein Ansprechpartner zur Stelle ist, sind wir nur einen Anruf entfernt.

Also, worauf warten Sie noch? Wir finden die richtige Cloud-Lösung für Ihre individuellen Anforderungen: https://bit.ly/beratung-premtec